Hace unas semanas escribi un articulo titulado Instalar ipwraw para Intel 3945 en Ubuntu donde explicaba como instalar el driver que permite la inyeccion de trafico, pues bien, hoy ha llegado el ansiado dia, hoy vamos a explicar como Crackear wep usando nuestra Intel 3945, y todo esto desde Ubuntu.

En primer lugar y a modo de explicacion voy a contar resumidamente como lo vamos a hacer, luego lo explicare con todo lujo de detalles y con sus debidos comandos.

La teoria

En primer lugar activaremos el driver ipwraw, recordad que con este driver no podemos navegar. Seguidamente haremos un escaneo de los puntos de acceso de la zona, una vez detectado el que no interesa, debemos ejecutar un pequeño script en el que tendremos que introducir algunos datos, como la mac del punto de acceso que deseamos atacar y el canal en el que opera.

Una vez hecho esto viene un paso importante, tenemos que autentificarnos en dicho punto de acceso con nuestra mac, en caso de que esto no funcione puede ser que el punto de acceso tenga activado otro tipo de proteccion, como el filtrado por mac, y ese caso nos sera totalmente inutil esperar ya que no podremos autentificarnos(pero podemos esperar a que alguien se conecte y entonces ya tendriamos un mac valida, claro que esto siempre y cuando alguien se conecte). Si nos autenficamos ya estamos mas cerca de nuestro objetivo, ahora deberemos arracar el programa de captura de paquetes y seguidamente iniciamos la inyeccion de trafico, al principio no funcionara pero llegara un momento, a lo mejor dos minutos despues de empezar a inyectar en el que el trafico comenzara a subir muy rapidamente, señal inequivoca de que estamos inyectando.

Ahora solo es cuestion de esperar a tener los suficientes paquetes, en este apartado las cosas varian de una red a otra pero en general, para un clave wep de 64 bits bastarian unos 250.000 paquetes y para una de 128 bits alrededor de un millon, evidentemente cuantos mas mejor. Por ultimo arrancamos el programa para crackear la clave…et voila, ya tenemos la clave.

La practica

Vale un vez que entendemos el cuento vamos a pasar a la accion. Recordad que estamos explicandolo para la tarjeta Intel 3945, el proceso en general sirve para cualquiera pero hay apartados especificos para esta tarjeta.

En primer lugar activamos el driver ipwraw, si seguisteis mi otro articulo solo tendreis que hacer algo asi cargar_ipwraw y listo, sino pues toca:

modprobe ipwraw

Vale ahora ya tenemos activado el driver, os podeis fijar que ahora tenemo una nueva interfaz llamada rtap0, podeis comporbarlo tecleando ifconfig -a. Esta interfaz es la que usarmos para capturar los paquetes, y aunque si tecleais iwconfig figura como “no wireless extension” vaya que si las tiene.

Un detalle importante, la interfaz rtap0 se crea al cargar el ipwraw

y solo nos sirve para capturar paquetes aun asi para inyectar y

autentificarnos usaremos nuestra interfaz wifi normal en mi caso eth1.

Segundo paso, vamos a buscar nuestra red objectivo para eso simplemente un comandito desde la consola

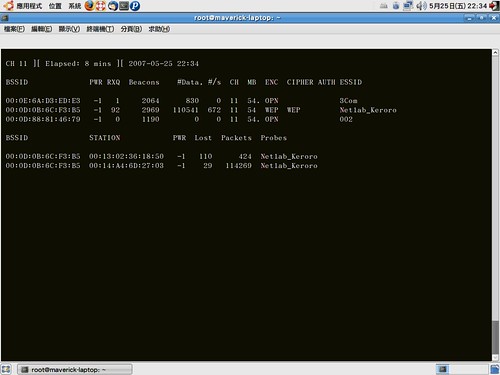

Bien tras escribir dicho comando nos saldra una pantalla y en unos segundos se rellenara con los datos de los puntos de acceso de la zona asi como de los equipos que estan conectados a las mismas.

Aqui deberemos buscar nuestro objetivo, una wireless que tenga la suficiente señal y cifrado wep y puesto que vamos a inyectar trafico si hay alguien conectado es irrelevante. Debemos anotar tanto el canal como la mac del punto de acceso porque necesitaremos esos datos en lops sucesivos pasos.

Ahora viene un paso bastante importante para nuestra tarjeta tenemos que ejecutar el siguiente script:

clear

echo “Indica el canal para eth1″

read canal

echo “Indica el rate de captura”

read rate

echo “Indica el bssid objetivo”

read bssid

ifconfig eth1 down

chmod u+wrx /sys/class/net/eth1/device/rate

echo $rate >/sys/class/net/eth1/device/rate

echo $canal >/sys/class/net/eth1/device/channel

echo $bssid >/sys/class/net/eth1/device/bssid

ifconfig eth1 up

echo “Configuracion completada, listo par inyectar”

IMPORTANTE

Recordad que algunos simbolos puede que esten cambiado, como las comillas, al copiar y pegar revisad estos simbolos porque es probable que de error.

El script aunque muy sencillo no lo he escrito yo, bueno si, pero vaya es una copia del que viene en la distribucion wifiway. Dicho esto proseguimos, ahora ejecutamos el script, a la primera pregunta debemos poner el canal del punto de acceso, para el rate siempre pondemos 2(esto es importante otro valor hara que no funcione) y a la tercera le pegamos la mac objetivo.

Una vez hechos estos paso ya estamos en condiciones de hacer nuestras malignidades. Para ello necesitamos usar tres comandos simultaneamente asi que necesitaremos tres consolas y luego cambiaremos de una a otra para ver como avanza el proceso y finalmente para ver los resultados.

Captura de paquetes

En primer lugar antes de nada vamos a activar el airodump para capturar los paquetes, tecleamos el siguiente comando:

Donde tendremos que sustituir el canal por el numero correspondiente y el FICHERO por el nombre que nosotros queramos, en este fichero es donde se guardaran los paquetes y lo necesitaremos luego para extraer la clave.

Autentificacion

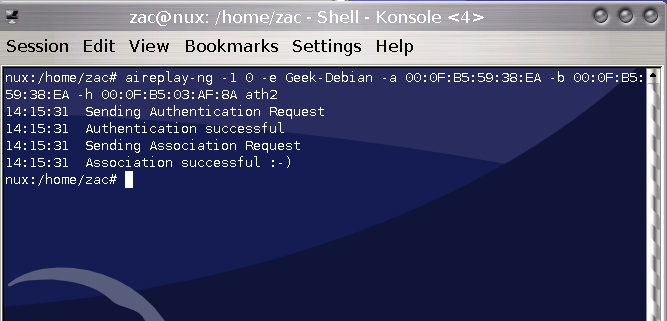

Ahora pasamos a autentificarnos contra el punto de acceso, para ello otro tecleamos otro comando mas:

Varios detalles sobre este comando. El 0 indica que se autentifique una sola vez, si lo consigue nos avisa, de todos modos a veces es conveniente usar la opcion 10 para que se autentifique cada 10 segundos, esto puede ser util si por ejemplo estais inyectando trafico y se para de golpe. La mac del punto de acceso ya la sabemos y la nuestra tambien aun asi podemos usar la nuestra o usar una falsa, eso como veais. Por ultimo eth1 es el nombre de mi interfaz wireless, si bien si la vuestra es eth2 o eth3 lo que sea debereis cambiarlo.

Inyeccion

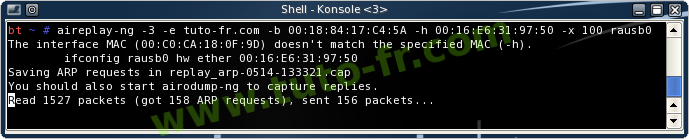

Ahora ya estamos en disposicion de inyectar trafico, simplemente:

Otra vez mas de los mismo, deberemos cambiar los datos por los correspondientes pero un detalle si arriba para autentificaros usasteis una mac falsa aqui debereis usar la misma.

Vereis que este comando se queda un rato como esperando enviando paquetes, en aproximadamente unos dos minutos deberia comenzar a inyectar(arp requests), momento de pasarnos a la pestaña del airodump y ver como suben los paquetes rapidamente. Como ya dije antes no hay un cifra de paquetes fija, varia mucho porque tambien depende de la contraseña que tiene el punto de acceso, aun asi la normal general es unos 250.000 para wep de 64 bits y 1.000.000 para la de 128 bits.

Obtencion de la contraseña

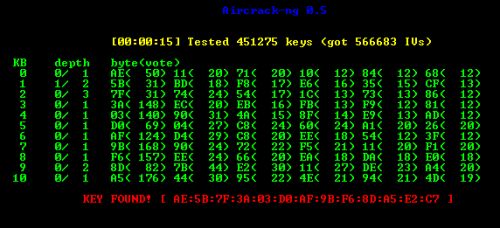

Una vez tenemos el numero de paquetes podemos ejecutar el aircrack, no hace falta que pareis la inyeccion, asi que en caso de que necesite mas paquetes podreis seguir inyectando. Para obtener la contraseña tecleamos:

Si todo es correcto deberia mostrarnos la contraseña en hexadecimal, ahora ya podemos conectarnos al punto de acceso sin problemas, recordar que primero deberies descargar el ipwraw y cargar el driver normal de la wifi.

modprobe ipw3945

Bueno pues hasta aqui el tutorial, yo lo he probado varias veces en mi casa contra mi red wifi y me ha funcionado, incluso variando la clave y el cifrado siempre me ha salido en aproximadamente 10-15 minutos. Recordad que todo lo aprendido debeis usarlo para hacer el bien, como conectaros a internet y no para joder al vecino.

Sacado de: http://vagos.es/showthread.php?t=165220

Pertenece a la seccion Noticias

@i_limp

Si quieres instalar el programa solo tienes que escribir en un terminal “sudo apt-get install aircrack-ng”.

Explicarte detalle los comandos… lo cierto es que estan explicado con bastante detalle, de todos modos si haces una busqueda por google igual encuentras algo mas mascadito, pero lo dudo.

@nino

A ver, el script ese, primero tiene que tener extension .sh, y darle permisos de ejecucion con “chmod +x script.sh” Luego haciendo “./script.sh” deberia preguntarte esas cosas, no tienes que poner en el script los datos, el te los pregunta y tu se los das, es decir.

Primero te pide el canal, entonces tecleas pues, 1 y enter.

Segundo el rate de captura, que en el articulo pusimo que es siempre 2, lo pones y enter.

Tercero, la mac del pto de acceso objetivo, lo escribes/pegas y pulsas enter, listo.

Hola

me parece muy interesante todo esto y me gustaria poder entender mas todo este lenguaje que manejan, si es que hay que instalar algun programa en especifico o sy el ubuntu ya trae todo eso y donde poner los comandos de los que hablan

la verdad es que acabo de quitarle el vista a mi compu y le instale ubuntu (hardy heron) y me gustaria poder crackear la wep de mi hermano con el ubuntu

me podrias dar un en lace a algun post o pagina que me explique de forma mas basica ya que soy totalmente nuevo en este sistema operativo

Hola e logardo tener lo de rapt0 eth1 todas esas movidas..pero cuando llego al punto de la script se me acaba el choyo..

he copiado la script de aqui la e pasado con un pendrive ami portatil y la ejecute como leeme.sh tambien intente como leeme.txt(funcion terminal) pero se abre y se cierra sin pdoer ver nada nose si hizo algo bien o no no tarda ni 1 segundo en cerrarse..tengo tu msima tarjeta inalambrica etc…

haber este es mis cript:

#!/bin/bash

clear

echo 1

read canal

echo 2

read rate

echo 00:16:38:C4:7F:9D

read bssid

sudo ifconfig eth1 down

sudo chmod u+wrx /sys/class/net/wifi0/device/rate

sudo echo $rate >/sys/class/net/wifi0/device/rate

sudo echo $canal >/sys/class/net/wifi0/device/channel

sudo echo $bssid >/sys/class/net/wifi0/device/bssid

sudo ifconfig eth1 up

echo

@Jesus

Un detalle importante, al copiar y pegar el script revisa las comillas y los guiones porque wordpress los modifica y puede ser que por eso te este dando fallo.

Hola, tengo el mismo problema que Jose. Estoy con Ubuntu 8.04.

Tengo instalado el ipwraw y lo puedo cargar. Al cargarlo, en /sys/class/net/ me aparecen wifi0 y rtap0. Ejecuto airodump-ng wifi0 y me detecta APs sin problema.

El problema es el script. Yo ya lo he personalizado para que ponga wifi0 en vez de eth1, y me he puesto a probar los comandos uno a uno, pero me da Permisos denegados al intentar escribir los valores de rate, channel y bssid en los respectivos archivos.

He comprobado que existen y los permisos creo que los tienen bien (en todo caso ejecutar los comandos como root no me ayuda). no se que hacer.

Alguien ha tenido el mismo problema?

Muchas gracias de antemano.

@Jose

Has instalado el ipwraw?

@Pearl Jam

Bueno por lo que veo no consigues llegar a inyectar, como ya comente un poco mas arriba este ataque no es siempre efectivo, muchos routers actuales ya vienen protegidos asi que no funcionan.

Puede ser que tengan tambien filtrado mac, este tipo de filtrado es bastante sencillo y transparente, pero en si es muy potente, de hecho es el que uso en mi wireless. La unica forma de llegar atacar una wireless con este filtrado, se entiende que tiene mac+wep, es consiguiendo la mac de un usuario, puedes verlo cuando este asociado al punto de acceso, tienes que copiar su mac y cambiar la de tu tarjeta y el punto de acceso ya te permitira asociarte, ahora solo tendras que inyectar.

hola, gracias por tu respuesta.

pero sigo con el error.

revise y no tengo otra interface como dices tu, y revise el directorio: /sys/class/net/wifi0/device/rate/ y no existe… solo llego hasta /sys/class/net/wifi0/device/

que podra ser?

gracias

Hola, mi tarjeta wireless es una Intel pro wireless 3945 ABG y he seguido todos los pasos de esta pagina web para capturar e inyectar paquetes. La cuestion es que antes de tener el driver ipwraw la pc se me quedaba colgada por completo cuando intentaba inyectar y ahora con este driver ya solucione este problema, aunque continuo sin poder inyectar.

Estos son los pasos que hago:

sudo airodump-ng –write cap rtap0

Y lo dejo capturando.

sudo aireplay-ng -1 0 -a BSSID_VICTIMA -h MI_BSSID wifi0

Y empieza a intentar autentificarse, tras algunos intentos no lo consigue y el aireplay me lanza algunas posibles causas del problema:

– Que no haya suficiente senal (si la hay).

– Que mi tarjeta no puede inyectar (por lo que he podido leer si puede)

– Que la victima tenga un filtrado de Mac (esto no se como comprobarlo)

– Y algunas causas mas que ya he descartado.

A alguien le paso lo mismo y puede ayudarme?

Gracias.

@Jose

A ver, a veces al usar el ipwraw, y digo a veces porque no estoy seguro, se crean dos interfaces de red y aunque usando el iwdconfig no figuran como wireless extensions en realidad si que las tienen, de hecho usamos una para inyectar y otra para capturar. Te recomiendo que hagas un iwconfig y comrpuebes cual es tu interfaz de verdad y modifiques el script, creo que es eso lo que te esta pasando.

Un saludo y no dudes en escribir otra vez sino lo consigues.

Hola paco… gracias por el tutorial… esta buenisimo, pero tengo un problema en el script:

este es mi script:

#!/bin/bash

clear

echo 1

read canal

echo 2

read rate

echo 00:A0:C5:F9:DC:24

read bssid

sudo ifconfig wifi0 down

sudo chmod u+wrx /sys/class/net/wifi0/device/rate

sudo echo $rate >/sys/class/net/wifi0/device/rate

sudo echo $canal >/sys/class/net/wifi0/device/channel

sudo echo $bssid >/sys/class/net/wifi0/device/bssid

sudo ifconfig wifi0 up

echo

@aitor

Pues creo que deberias dedicarte mas a estudiar y menos a crackear redes wifi, porque hijo mio, yo no escribire los acentos, pero aun asi me ganas sobrao, y eso que tu has escrito tres lineas.

pues mira resuta que te querria pedir ayuda porque aora en el colegio estamos haziendo el credito de sintesis i la conexion de internet tiene contrasena i no nos la quieren dezir podrias explicarme que puedo hazer ?

gracias.

Gracias por el tutorial, basandome en est tutorial pude crackear una wep de 128 bits con solo 250mil ivs y me tarde solo 5 minutos en capturar y 2 segundos en crackear.

lo hize bajo 8.04 y solo hay que cambiar unos detalles

del ipwraw bajense la ultima version que esta en su sitio web, la version que marca este tuto marca errores a la hora de compilar e instalar

en 8.04 la interfaz de la tarjeta inalambrica usando ipwraw es wifi0

a la hora de empezar la inyeccion hay un error en el codigo

el codigo propuesto en el tuto es :

aireplay-ng -3 -b MAC_PUNTODEACCESO -h -h NUESTRAMAC interfaz

ahy que cambiarlo por

aireplay-ng -3 -b MAC_PUNTODEACCESO -h NUESTRAMAC interfaz

recuerden que esta info es solo educativa para que testen sus propias redes, no para que hagan pillerias o utilizen el internet del vecino para bajar porno

alguien sabe de algun buen network manager en linuz con interfaz grafica donde puedas ver las redes que tienes en alcance, su potencia y puedas mandar reescanear para encontrar nuevas redes?

Gracias de nuevo _SxR_.

Macho… te has lucido!!!

Lo unico que cambia en la 8.04 es lo siguiente:

– El modulo ipw3945 se llama iwl3945

– El interfaz WiFi se llama ahora wifi0

– Aircrack-ptw es aircrack-ng

Un saludo y muchiiiiiiiiiiisimas gracias

@Manu

Si has leido el articulo veras que hago referencia a esta distro, si bien el proposito de este articulo es no utilizar el live-cd sino nuestro propio pc, principalmente para no tener que ir cargando con el cd a todas partes.

De todos modos gracias por el aporte.

Bajaros el wifiway 08 con el script airoway.sh, funciona perfectamente para esta tarjeta,

Un saludo

manuel@thspex.com

En el script que tengo puesto puedes elegir el canal de captura.

Me gustaria saber como puedo cambiar rtap0 de canal dado que solo lee por defecto las senales que estan en el canal 1 quiero ver otras senales que estan en otors canales pero como digo solo puedo ver las que estan en el canal 1 por su ayuda GRACIAS!!!!

@Australus

Los comandos que yo puse esta bien, sin embargo como bien dices la imagen no coincide, eso se debe a que cogi las imagenes de internet, en vez de sacar mis propias capturas, y basicamente era lo que habia.

Con respecto al -b en la inyeccion es para decirle la mac del punto de acceso. En el caso de la Autenticacion he comprobado las paginas de man de aireplay y no figura el argumento -b. Es curioso pero ni me habia dado cuenta y efectivamente no sabia para que servia el parametro. Sin embargo haciendo unas pruebas he visto como -a (AP MAC address) y -b BSSID (AP MAC address), es decir, son lo mismo, de hecho si te fijas en el ejemplo de las imagenes veras como escriben el mismo. En cuanto si tiene algun tipo de repercusion a la hora de autenticarse, no lo se, yo lo he probado tal cual lo cuento ahi y me ha funcionado, seria cuestion de probar.

@Alx

Una aclaracion, tal cual esta explicado (sin nada que se sobreentienda) debe funcionar, pero una aclaracion, este metodo es antiguo y yo diria bastante rudimentario, los fabricante de routers estan al tanto de este tipo de ataques y sus nuevos modelos o las actualizaciones de firmware pueden hacer que muchos routers detecten este ataque y lo ignoren, o no respondan. Asi pues es probable que tu router sea, digamos, inmune, a este tipo de ataque. Aqui tambien depende la distancia a la que estas del router, pero como bien has dicho si es tuyo lo tendras al lado o bastante cera, pero nunca esta de mas comentarlo.

En cuanto a lo que tu colega de comentaba es cierto que si hay alguien conectado a la red que tu quieres hackear es facil aumentar el numero de paquetes, ya que de alguna forma intervendrias esos paquetes(siempre y cuando estes lo suficientemente cerca del ordenador conectado), sin embargo este metodo depende demasiado de la casuistica(en muchas wireless no hay nadie conectado durante mucho tiempo) y por eso no lo he incluido en el articulo.

Puedes probar a conectar un equipo a tu router y capturar el trafico con otro o tambien puedes usar un solo equipo con dos tarjetas de red inalambricas.

Un saludo y espero haberos ayudado.